البرامج هى مجموعة من التعليمات والاوامر المكتوبة بطريقة معينة لتحقيق اهداف معينة وبما ان الاعمال بالنيات كذلك البرامج منها ما هدفها النفع واخرى هدفها الضرر ومع انتشار انترنت الاشياء اصبحت الاجهزة المتصلة بالانترنت بمختلف انواعها عرضة للمخاطر ومن هذه المخاطر البرامج الضارة

البرامج الضارة Malware

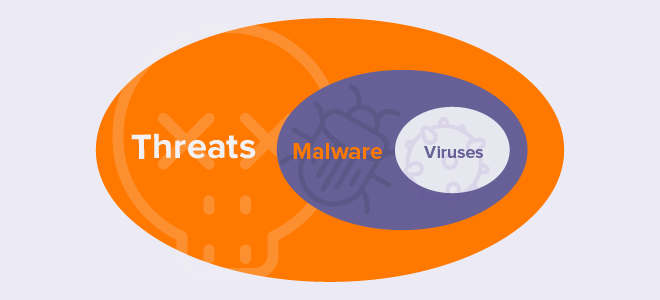

هي مصطلح شامل لأي برنامج برمجي ضار مكتوب خصيصًا لإصابة وإلحاق الضرر بالنظام المضيف أو مستخدمه .الفيروس Viruses

يعد فيروس الكمبيوتر نوعًا واحدًا فقط من البرامج الضارة. فإن جميع الفيروسات عبارة عن برامج ضارة ، ولكن ليست كل البرامج الضارة عبارة عن فيروس .لماذا يتم الخلط بين الفيروسات والبرامج الضارة بشكل شائع؟

يعود الارتباك حول الاختلاف بين الفيروسات والبرامج الضارة إلى التعريف الراسخ للاسم. بمجرد أن تصبح كلمة أو مصطلح متأصلًا في العقلية الجماعية ، فإنها تميل إلى التمسك.أطلق على أول برنامج ضار في السبعينيات اسم "فيروسات". وأُطلق على أولى برامج مكافحة البرامج الضارة التي نُشرت في الثمانينيات والتسعينيات اسم "مكافحة الفيروسات" ، لأن هذه كانت المشكلة الأساسية في ذلك الوقت ؛ تستمر العديد من برامج مكافحة الفيوسات في استخدام اسم مكافح الفيروسات رغم انها تخلصك من اغلب البرامج الضارة.

ماذا يمكن أن يحدث لجهازك؟

- يتم إنشاء البرامج الضارة لمنع جهازك من العمل بشكل صحيح وأحيانًا لسرقة معلوماتك .

- يمكن أن يتضرر جهازك بسرعة كبيرة إذا كان مصابًا ببرامج ضارة. يمكن أن يتعطل أو يعيد التشغيل أو يبطئ.

- قد يتباطأ اتصالك بالإنترنت أيضًا حيث يبحث الفيروس أو الدودة عن أجهزة أخرى لإصابة أو إرسال بياناتك إلى الشركة المصنعة لها.

الأنواع الشائعة من البرامج الضارة

- الفيروسات Viruses

- الديدان Worms

- حصان طروادة Trojan horse

يتظاهر حصان طروادة بأنه سيكون برنامجًا مفيدًا وآمنًا ، في حين أنه سيحاول في الواقع مهاجمة جهازك.

سميت أحصنة طروادة على اسم قصة حصان طروادة. يقال أنه قبل سنوات عديدة ، قام الجيش اليوناني بدفع حصان خشبي كبير على عجلات إلى بوابات مدينة طروادة. اعتقد سكان طروادة أنها هدية ودفعوها إلى الداخل. لم يعرفوا أن بداخل الحصان كان جنود يونانيون ينتظرون الهجوم. هل يمكنك أن ترى سبب تسمية حصان طروادة على الجهاز بهذا الاسم؟- برامج التجسسSpyware

كيف يمكنك تجنب الفيروسات أو البرامج الضارة؟

- يجب أن تكون ذكيًا عند استخدام جهازك.

- عند استخدام الويب أو البريد الإلكتروني ، لا تنقر فوق أي شيء إلا إذا كنت تعرف ما هو.

- تحقق مما إذا كان بريدًا إلكترونيًا تتوقعه من عنوان تعرفه أو موقع يمكنك الوثوق به.

- قم بتثبيت برنامج مكافحة الفيروسات وإجراء عمليات فحص منتظمة.

هل كنت تعلم؟

- لا يمكن للبريد الإلكتروني إتلاف جهازك من تلقاء نفسه.

- يمكن إخفاء الفيروسات في المرفقات وقد تؤدي إلى إتلاف نظامك عند تشغيلها.

- تذكر عدم تشغيل برنامج إذا كنت لا تعرف مصدره ولم تختر تثبيته.

- يمكن أن تساعدك برامج مكافحة الفيروسات في الحفاظ على أمان جهازك.

كيفية اكتشاف البرامج الضارة

- قد يتمكن المستخدمون من اكتشاف البرامج الضارة إذا لاحظوا نشاطًا غير عادي مثل الفقد المفاجئ لمساحة القرص ، أو بطء السرعات بشكل غير عادي ، أو تكرار الأعطال أو التجمد ، أو زيادة نشاط الإنترنت غير المرغوب فيه والإعلانات المنبثقة.

- قد يتم تثبيت برنامج مكافحة الفيروسات والبرامج الضارة على جهاز لاكتشاف البرامج الضارة وإزالتها. يمكن أن توفر هذه الأدوات حماية في الوقت الفعلي أو اكتشاف البرامج الضارة وإزالتها عن طريق إجراء عمليات فحص روتينية للنظام Windows Defender ، على سبيل المثال ، هو برنامج Microsoft لمكافحة البرامج الضارة مضمن في نظام التشغيل Windows 10 (OS) . يمكن للمستخدمين ضبط عمليات المسح "السريعة" و "الكاملة" التلقائية ، بالإضافة إلى تعيين تنبيهات ذات أولوية منخفضة ومتوسطة وعالية وشديدة.

تاريخ البرامج الضارة

- تم استخدام مصطلح البرامج الضارة لأول مرة من قبل عالم الكمبيوتر والباحث الأمني يسرائيل رداي في عام 1990. ومع ذلك ، كانت البرامج الضارة موجودة قبل ذلك بوقت طويل.

- من أوائل الأمثلة المعروفة للبرامج الضارة فيروس Creeper في عام 1971 ، والذي تم إنشاؤه كتجربة بواسطة مهندس BBN Technologies Robert Thomas. تم تصميم Creeper لإصابة أجهزة الكمبيوتر المركزية على ARPANET.

- على الرغم من أن البرنامج لم يغير الوظائف أو يسرق البيانات أو يحذفها ، فقد انتقل من حاسوب رئيسي إلى آخر دون إذن أثناء عرض رسالة تقول ، "أنا الزاحف: امسكني إذا استطعت." تم تغيير Creeper لاحقًا بواسطة عالم الكمبيوتر Ray Tomlinson ، الذي أضاف القدرة على التكاثر الذاتي للفيروس وخلق أول دودة كمبيوتر معروفة.

- ترسخ مفهوم البرمجيات الخبيثة في صناعة التكنولوجيا ، وبدأت أمثلة الفيروسات والديدان في الظهور على أجهزة كمبيوتر Apple و IBM في أوائل الثمانينيات قبل أن تصبح شائعة بعد إدخال شبكة الويب العالمية والإنترنت التجاري في التسعينيات. منذ ذلك الحين ، أصبحت البرامج الضارة - واستراتيجيات الأمان لمنعها - أكثر تعقيدًا.

برامج مشابهة للبرامج الضارة

هناك أنواع أخرى من البرامج تشترك في سمات مشتركة مع البرامج الضارة ولكنها تختلف اختلافًا واضحًا. أحد الأمثلة على ذلك هو PUP ، أو برنامج غير مرغوب فيه. هذه هي التطبيقات التي تخدع المستخدمين لتثبيتها على أنظمتهم - مثل أشرطة أدوات المتصفح - ولكنها لا تنفذ أي وظائف ضارة بمجرد تثبيتها. ومع ذلك ، هناك حالات قد يحتوي فيها PUP على وظائف شبيهة ببرامج التجسس أو ميزات ضارة أخرى مخفية ، وفي هذه الحالة سيتم تصنيف PUP على أنه برامج ضارة.دمتم بخير